Iptables puust ja punaseks: erinevus redaktsioonide vahel

Resümee puudub |

Resümee puudub |

||

| 9. rida: | 9. rida: | ||

# /sbin/insmod ipt_REJECT | # /sbin/insmod ipt_REJECT | ||

# /sbin/insmod ipt_MASQUERADE | # /sbin/insmod ipt_MASQUERADE | ||

Iptablesi moodulid, koos kirjeldustega, leiab siit lingilt | |||

http://www.tummy.com/journals/entries/jafo_20050717_164535 | |||

Iptablesi üheks olulisemaks punktiks on ahelad (chains). | Iptablesi üheks olulisemaks punktiks on ahelad (chains). | ||

Redaktsioon: 12. august 2011, kell 13:39

Iptables on töövahend linuxi kernelisse ehitatud filtreerimismehanismi kasutamiseks.

Iptablesi kasutamiseks peavad olema laetud vastavad kerneli moodulit. Näiteks kui soovime kasutada enda reeglites LOG, REJECT ja MASQUERADE targeteid (ja need pole kernelisse kompileeritud), peame laadima järgnevad moodulid.

# /sbin/insmod ipt_LOG # /sbin/insmod ipt_REJECT # /sbin/insmod ipt_MASQUERADE

Iptablesi moodulid, koos kirjeldustega, leiab siit lingilt http://www.tummy.com/journals/entries/jafo_20050717_164535

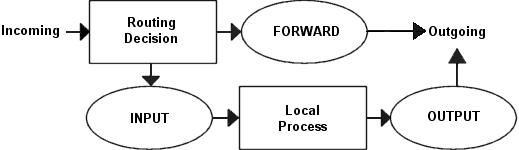

Iptablesi üheks olulisemaks punktiks on ahelad (chains).

Lihtsustatult on olemas kaks peamist ahelat mida paketid läbivad 1. INPUT ja 2. OUTPUT.

Igal ahelaga saab siduda reegleid. Näiteks tekitame järgneva reegli:

iptables -A INPUT -i eth0 -j REJECT

See reegel on seotud INPUT ahelaga (ehk sissetulevad paketid) ja kehtib ainult pakettide kohta, mis tulevad eth0 võrguliidesele. Lisaks ütleb, et need paketid lükatakse tagasi.

Lubame SSH ühenduse

iptables -A INPUT -m state --state NEW -p tcp --dport 22 -j ACCEPT

Teisisõnu blokeerib antud reegel kogu sissetuleva võrguliikluse eth0 võrguliidesel.

hetkel tulemüürile teada olevate seansside tabel asub /proc/net/ip_conntrack

Kasutatud: http://math.ut.ee/~mroos/turve/praks/iptables.html